Duitse onderzoekers berichtten vorige week dat over de hele wereld duizenden servers met MRI-beelden en patiëntgegevens kinderlijk eenvoudig toegankelijk zijn voor iedereen met een Internet-aansluiting. Ook in ons land vond men drie slecht beveiligde servers. We weten niet om welke zorgaanbieders het gaat, maar ze zijn inmiddels gewaarschuwd. Voor minister Bruno Bruins en zijn ambtenaren blijft het moeilijk om na elk incident met data lekken in te schatten of het om enkele lakse bestuurders gaat of om de top van een ijsberg. Volgende week schrijft hij een brief over zijn visie op informatiebeveiliging in de zorg naar de Tweede Kamer.

Onthullingen over cybersecurity incidenten kennen doorgaans een voorspelbare regelmaat. Wanneer de ophef over een specifieke misstand is weggeëbd, zal dezelfde verontwaardiging enkele jaren later weer opspelen wanneer een nieuw rapport hetzelfde probleem blootlegt. Vorige week stonden de internationale media vol met de onthulling van de Duitse onderzoekers dat de radiologie beelden van miljoenen burgers vrij in te zien zijn op tientallen met het Internet verbonden systemen waarin onder meer MRI-afbeeldingen worden opgeslagen.

L'histoire se répète

Het Duitse onderzoeksbureau Greenbone Networks gebruikte openbare websites en hulpmiddelen om achter de IP-adressen van 2300 zogeheten PACS-servers (Picture Archiving and Communication Systems) te komen. Zo’n server is meestal gekoppeld aan radiologische apparatuur, en stelt behandelende artsen in staat om beelden van patiënten te bekijken. De onderzoekers concludeerden dat je bij veel van de onderzochte systemen helemaal geen behandelend dokter hoeft te zijn om beelden en andere informatie van patiënten op te vragen. Je hoeft zelfs helemaal geen nerd te zijn of over bijzondere hack-skills te beschikken: het intikken van een Internet-adres volstaat, omdat zelfs de meest elementaire wachtwoordbeveiliging ontbrak.

In 2016 - bijna vier jaar geleden - publiceerden twee Harvard onderzoekers een artikel waarin ze lieten zien dat ze wereldwijd 2774 onbeveiligde PACS-servers konden bereiken, en dat uit 719 daarvan patiëntgegevens konden worden opgevraagd. Een van de onderzoekers was Oleg Pianykh, directeur van het Department of Radiology van Massachusetts General Hospital. Zijn conclusie destijds was: we werken al twintig jaar aan een veilige opslag van radiologie data, maar onze systemen zijn nog steeds onveilig.

Een scholier kan de was doen

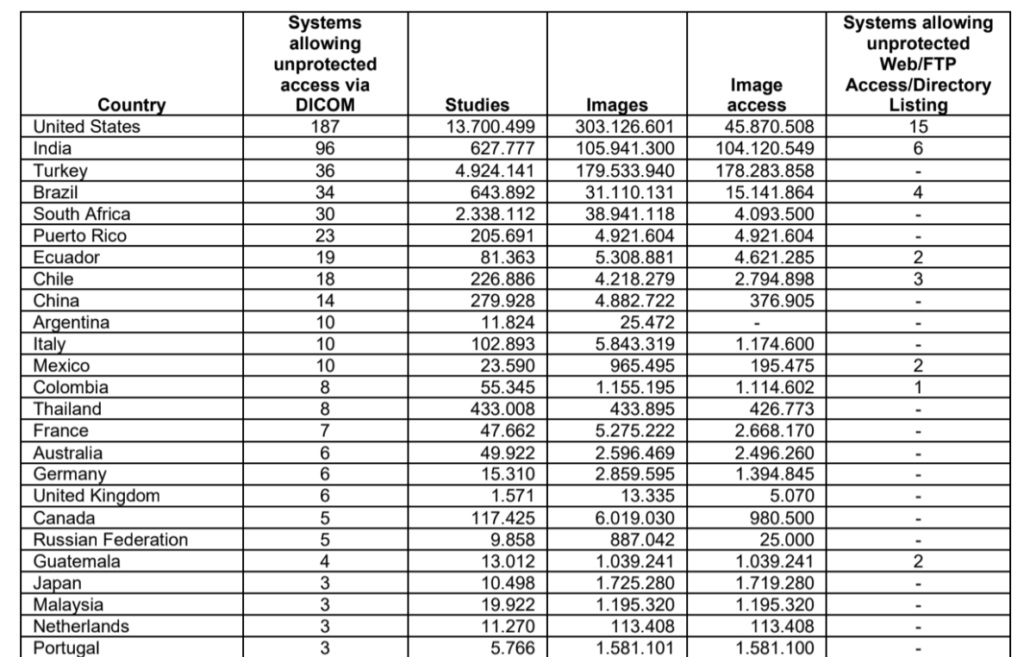

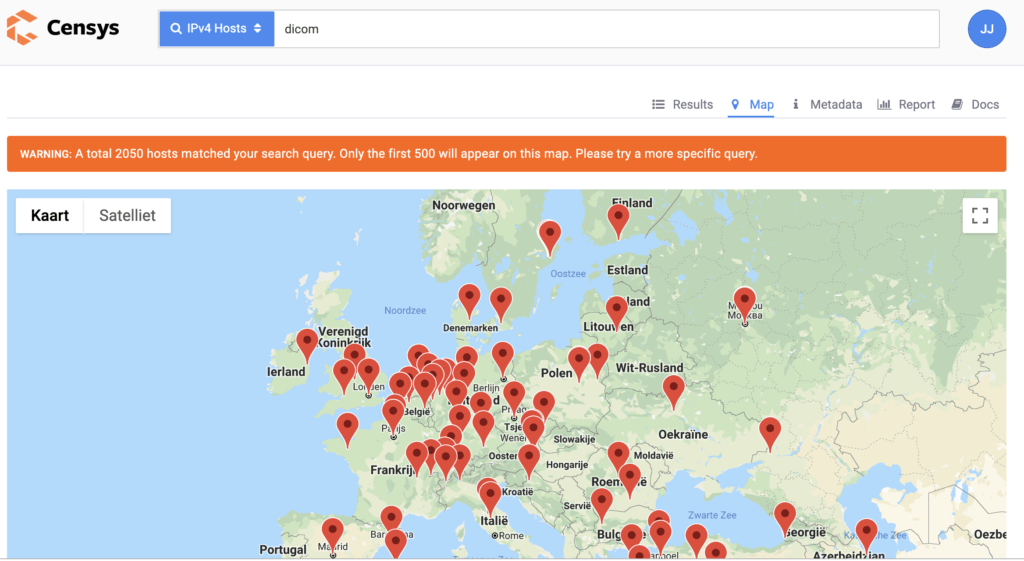

In het meest recente onderzoek kwamen drie Nederlandse PACS-servers boven drijven. Dat is relatief weinig in vergelijking met landen als de VS (187) en India (96). Dat beeld wordt overigens ook bevestigd wanneer je met sites als Shodan.io and Censys.io zoekt naar PACS-servers op het trefwoord DICOM. Dit is de naam van het protocol waarmee radiologiebeelden worden opgeslagen en verzonden. Wanneer zo’n server direct met het Internet is verbonden en niet is afgeschermd, dan wordt hij getoond in een overzicht met een IP-adres. Door dat IP-adres in te voeren in een van de vele tientallen op Internet gratis beschikbare DICOM-viewers, kun je toegang krijgen tot de beelden op die server. Ook na de publicatie bleek het gisteren eenvoudig te zijn om een overzicht te krijgen van recente radiologiebeelden van tientallen patiënten van een ziekenhuis in India.

In Nederland bleken volgens de onderzoekers in ons land meer dan honderdduizend beelden van 11.270 patiënten eenvoudig in te zien. Waar die systemen zich bevonden melden de onderzoekers niet, het kunnen ziekenhuizen, zelfstandige behandelcentra of commerciële radiologie centra zijn. We kunnen ervan uitgaan dat ze inmiddels op de hoogte zijn van de openstaande server, en dat passende maatregelen zijn genomen, zeggen de onderzoekers. Dat wordt bevestigt door Nederlandse beveiligings-specialisten.

Waar gaat het fout?

Medische gegevens, in dit geval tot een persoon herleidbare radiologie beelden, unieke patiëntnummers, geboortedata en behandeld arts, behoren tot de meest gevoelige persoonlijke data. Zorgaanbieders hebben een wettelijke plicht om alle noodzakelijke technische en organisatorische maatregelen te nemen om die gegevens te beschermen tegen lekken, diefstal en verlies. Toch meldde de AP deze week dat voor het derde jaar op rij in de zorgsector de meeste datalekken gemeld aan de Autoriteit Persoonsgegevens (AP).

Het overgrote deel van die datalekken is echter onvergelijkbaar met het wagenwijd openzetten van een server met medische beelden. De meest gemelde datalek is bijvoorbeeld het versturen of afgeven van persoonsgegevens aan een verkeerde ontvanger. Bijvoorbeeld een e-mail met gevoelige persoonsgegevens die door een typefout of door het selecteren van een verkeerd adres wordt verzonden naar de verkeerde ontvanger.

In de scenario’s die de Duitse onderzoekers beschrijven zijn echter zelfs de minimaal noodzakelijke en praktisch uitvoerbare maatregelen niet genomen. De vergelijking met een wagenwijd openstaande deur (vanaf de straatzijde) naar een papieren medisch archief is niet overdreven. Een gebruikersnaam en wachtwoord bleken niet eens nodig om contact te krijgen met de PACS-server.

Alleen toestemming voor personen die bekend zijn

Bij beveiliging van vertrouwelijke gegevens zijn authenticatie en toegangscontrole basisconcepten: kan ik de digitale identiteit van een persoon vaststellen, en heeft die persoon voldoende rechten om bepaalde data in te zien of te downloaden? Voor toegang tot medische gegevens schrijft de Europese wetgeving (maar ook die in andere landen) voor dat je voldoende zware technische middelen en procedures inzet om vast te stellen of iemand bij bepaalde dossiers mag. Uitsluitend gebruikersnaam en wachtwoord volstaan niet, er is altijd minimaal een tweede factor, zoals een SMS, een chipkaart of een vingerafdruk nodig (zogeheten two factor authentication).

Het inrichten van zo’n systeem voor toegangscontrole is op veel plaatsen goed geregeld, en bestuurders hebben eigenlijk geen enkel excuus om het niet te (laten) doen, het is geen rocket science. Bovendien is het verplicht. In Nederland wordt de wetgeving voor informatiebeveiliging in de zorg ingevuld met een norm als de NEN7510, en daaraan toetst toezichthouder IGJ zorginstellingen. Uit een onderzoek door die Inspectie Gezondheidszorg en Jeugd vorig jaar bleek overigens dat informatiebeveiliging bij “veel van de zorgaanbieders extra aandacht nodig heeft.” Slechts twee van de tien instellingen konden aantonen dat zij voldeden aan NEN 7510.

Wat zijn passende maatregelen?

Een norm als de NEN7510 beschrijft een aantal minimale eisen waar niet aan te tornen is, maar laat de nodige ruimte over voor de vraag hoe je elektronische zorginformatiesystemen “op passende wijze” tegen bedreigingen is beveiligd. Los van de hierboven genoemde toegangscontrole zijn er vele andere maatregelen, zoals firewalls, beveiligde verbindingen (VPN) en geautomatiseerde logcontrole, die bij een eventueel beveiligingslek in een individuele server met MRI-beelden onbevoegden toch buiten de deur houden. Juist in ziekenhuizen zijn die extra maatregelen belangrijk, omdat relatief veel apparatuur op het interne netwerk is aangesloten niet afdoende beveiligd is, bijvoorbeeld omdat die apparaten op oude Windows-versies werken. Maar er is geen enkel scenario denkbaar waarbij er een goed excuus is om een niet beveiligde PACS-server via het openbare internet toegankelijk te maken. Dat lijkt gelukkig ook geen gewoonte bij Nederlandse zorginstellingen.

Brief van Bruins over beveiliging in zorg

Dat minister Bruins zorgaanbieders wél meer met de neus op hun wettelijke plichten rond informatiebeveiliging wil drukken heeft hij deze zomer al laten weten in een overleg met de Tweede Kamer. Hij zal naar verwachting eind volgende week een brief sturen, waarin hij zal ingaan op informatiebeveiliging in de (hele) zorg. In die brief zal hij dus ook een standpunt innemen over een aantal zaken die breed zijn uitgemeten in de pers, zoals andere datalekken bij grote zorginstellingen en de vragen rond de opslag van medische gegevens van Nederlandse burgers bij Amerikaanse cloudleveranciers als Google, Amazon en Microsoft.

Masterclass Cybersecurity in de zorg

Cybersecurity in de zorg vraagt steeds meer aandacht van bestuurders. Wat zijn de belangrijkste ontwikkelingen en trends op het brede terrein van cybersecurity in de zorg? Dat is de focus van de SmartHealth masterclass cybersecurity op donderdag 31 oktober en vrijdag 1 november. Bekijk de website van de masterclass voor programma en gastsprekers.

Plaats een Reactie

Meepraten?Draag gerust bij!